Vous trouverez ici le glossaire du cours

A

- ACK

voir acquittement,

- acquittement

Signal logique indiquant qu'une opération demandée a été ou non prise en compte. Un acquittement peut être positif (ACK) ou négatif (NACK), indiquant une bonne ou une mauvaise réception.

- adressage absolu

Ensemble de moyens permettant d'accéder à une entité déterminée par un numéro absolu. Il n'existe donc aucune relation entre les adresses.

- adressage relatif

Ensemble de moyens permettant d'accéder à une entité déterminée par une hiérarchie dans les numéros de l'adresse. Par exemple, le numéro de téléphone 33 1 xxx yyyyy indique, par sa première hiérarchie, que le numéro est en France (33), puis que le numéro est situé en région parisienne (1), et ainsi de suite...

- adressage logique

Ensemble de moyens permettant d'accéder à une entité suceptible de se déplacer géographiquement.

- adressage physique

Ensemble de moyens permettant d'accéder à une entité physique, c'est-à-dire à une jonction physique à laquelle est connectée un équipement terminal, comm un téléphone.

- adressage plat

Ensemble dans lequel les adresses n'ont aucune relations les unes avec les autres.

- adresse IP

Adresse logique du destinataire d'un paquet IP permettant le routage du paquet dans le réseau Internet par l'intermédiaire de noeuds de transferts appelés routeurs.

- adresse logique

Adresse qui n'est pas physique, c'est-à-dire qui n'est pas attachée à une connexion déterminée par son emplacement géographique. Les adresses logiques Internet sont les adresses IP.

- adresse MAC ((Medium Access Control))

Adresse physique du coupleur Ethernet

- adresse physique

Correspond à une jonction physique à laquelle est connectée un équipement terminal, comme un téléphone ou une carte coupleur.

- adresse unique (unicast)

Adresse qui n'est pas partagée avec un autre équipement

- ADSL (Asylletric Digital Subscriber Line)

Technique d'accès par un modem haute vitesse dont la capacité est dissymétrique, c'est-à-dire plus lente entre le terminal et le réseau que dans l'autre sens.

- AUI

Attachment Unit Interface.

- ASIC

Application Specific Integrated Circuit.

Il s'agit d'un composant électronique spécialisé (Défition à faire TODO)

- asynchrone

Mode de transmission de données dans lequel l'instant d'émission de chaque caractère ou bloc de caractères, est arbitraire

- algorithme de routage

Méthode de résolution permettant de déterminer la route suivie par un paquet

- arséniure de gallium (AsGa)

Découvert par le chimiste français François Lecoq de Boisbaudran (1838 - 1912) qui lui a donné son nom. En effet, Coq en latin se dit Gallus. Mélangé à l'arsenic, ce métal devint l'arséniure de gallium

Les propriétés conductrices de l'AsGa -ajoutés à sa faible voracité en énergie et à sa capacité de réception et de traitement des données transmises à très hautes fréquences - en font un alliage primordial pour les composants des mobiles, des satellites ou bien même de la fibre optique.

C

- canal de transmission

un canal de transmission correspond aux supports physiques reliants au moins deux machines.

- Charlie et la Chocolaterie

Les secrets de fabrication de la chocolaterie Wonka sont parmi les mieux gardés au monde.

- cellule

C'est le nom donné au paquet ATM en raison de sa taille toujour égale à 53 octets, sois 424 bits, dont 48 octets de données utilisateurs.

E

- Ethernet ()

Définition Ethernet à faire

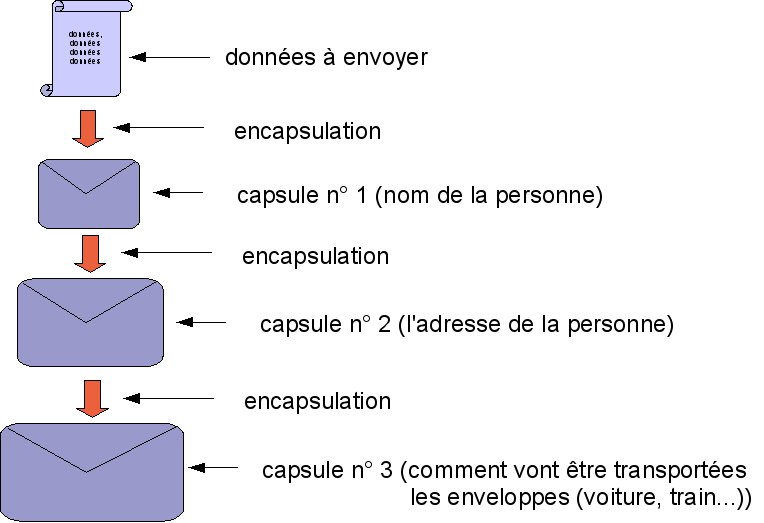

- encapsulation (décapsulation)

l'encapsulation est une technique consistant à placer un bloc (paquet, trame, etc.) constitué de données et de procédures (supervision, ...) dans une autre entité, ou capsule (paquet, trame, etc.) puis à les extraire séparément.

J'utiliserai l'analogie des enveloppes afin de vous expliquer ce principe fondamental

Imaginons que vous souhaitiez envoyer une lettre à l'une de vos connaissances. A cette fin, vous écrivez sur un papier (ce que vous écrivez seront les données). Puis, afin de lui faire parvenir cette lettre, vous allez mettre ce papier dans une première enveloppe sur laquelle vous allez marquer le nom de la personne.

Cette première enveloppe va ensuite être placée dans une seconde enveloppe sur laquelle vous marquerez l'adresse de cette personne (

F

- FDDI (Fiber Distributed Date interface)

type de réseau informatique LAN ou MAN permettant d'interconnecter plusieurs LAN à une vitesse de 100 Mbit/s sur de la fibre optique (ce qui lui permet d'atteindre une distance maximale de 200 km).

FDDI a vu le jour en 1986 sous l'appellation X3T9.5 par l'ANSI et à été normalisé IS9314 par l'ISO.

La technologie LAN FDDI est une technologie d'accès au réseau sur des lignes de type fibre optique. Il s'agit en fait d'une paire d'anneaux (l'un est dit primaire, l'autre, permettant de rattraper les erreurs du premier, est dit secondaire. FDDI est un protocole utilisant un anneau à jeton à détection et correction d'erreurs (c'est là que l'anneau secondaire prend son importance).

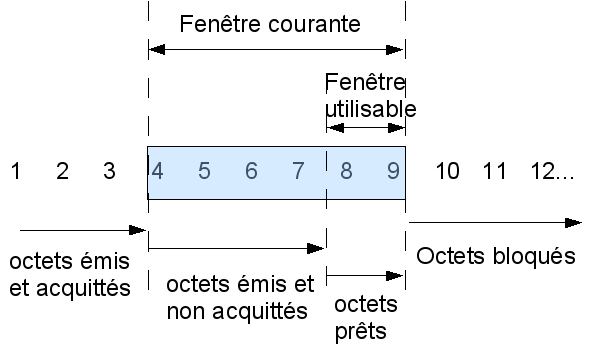

- fenêtre de contrôle (fenêtre de contrôle)

Une fenêtre de contrôle est un algorithme qui limite le nombre de blocs émis. La taille maximale de la fenêtre indique le nombre maximal de blocs qui peuvent être émis avant que l'émetteur ne s'arrête et attende des acquittements.

Avant toute chose, assurez vous d'avoir bien compris le système du protocole TCP. Dans le cas contraire, suivez ce TCP,

Si l'émetteur est obligé d'attendre un accusé avant d'émettre le paquet suivant, il va en découler une perte d'efficacité importante. La fenêtre glissante est prévue afin de rduire cette perte de temps :

Plus la dimension de la "fenêtre" est importante, plus le débit peut être élevé, jusqu'à saturation du réseau. Les performances en sont d'autant plus améliorées que la bande passante est alors mieux exploitée.

I

- interopérer (Interopérable, interopérabilité)

plusieurs systèmes identiques ou au contraire radicalement différents, peuvent communiquer et fonctionner ensemble.

- ionosphère ()

Il s'agit d'une région de notre atmosphère contenant des couches de particules chargées (ou ionisées) qui ceinture la terre à une altitude variant de 100 à 500 Km.

- ISO

L'organisation internationale de normalisation, ou International Organization for Standardization (ISO) a été constituée par les Nations Unies en 1946 avec pour mission de définir des normes internationales pour pratiquement tout, sauf ce qui touche à l'électricité et à l'électronique. Cet organisme a élaboré un modèle générique pour l'interconnexion des systèmes ouverts OSI. Ce modèle de référence compte sept couches qui couvrent tous les aspects de la communication entre des ordinateurs en réseau.

![[Note]](images/note.png)

Note Vous avez pu remarquer que l'acronyme ISO ne correspond pas à International Organization for Standardization. Ce choix ne trahit pas un manque de logique mais veut dire autre chose. En effet, le terme iso vient du grec et signifie égal ou standard. cela semblait approprié pour désigner un organisme de normalisation.

- IETF

Internet Engineering Task Force Lien vers la section consacrée à l'IETF

- interconnexion de réseaux

Lien à définir

- IP (Internet Protocol)

TODO

L

M

- MAC ()

Medium Access Control Adresse physiquement gravée dans une ROM de votre carte réseau. D'une longueur de 6 octets (ou 48 bits), qui sont exprimés sous forme de douze chiffres hexadécimaux.

vous pouvez voir le chapitre concernant l'adressage mac en suivant ce lien

P

- PC-LAN ()

Logiciel propriétaire IBM permettant la gestion de Token Ring

- plan ()

Réseau logique bâti sans référence physique, transportant des informations spécifiques (utilisateur, contrôle, gestion).

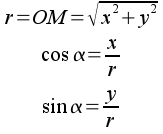

- polaires (coordonnées polaires)

Dans le plan, il existe plusieurs façon de repérer un point : Dans un repère cartésien. Nous partons du principe que vous connaissez déjà ce type de repère orthonormal.

Repérage polaire :

repère polaire

Tout point M dans ce repère correspond à un couple unique (r, α) ou r est la distance OM (en unité de longueur) et α une mesure de l'angle.

Ce couple s'appelle coordonnées polaires du point M.

Question : Comment passer des coordonnées cartésiennes aux coordonnées polaires ?

Question : comment passer des coordonnées polaires aux coordonnées cartésiennes ?

- promiscuous ()

TODO

- port ()

TODO

R

- RFC (Request for Comment)

Recommandations établies par l'IETF.

L'expression Request For Comments, qui signifie requête de participation, est trompeuse. Tous les documents ne sont pas des requêtes dans le sens littéral. Certaines des RFC sont davantages des idées soumises pêle-mêle par un particulier. Conforme à l'esprit d'ouverture, n'importe qui peut rédiger et soumettre une RFC à la communauté Internet. La plupart des RFC sont néanmoins créées par un groupe de travil à la demande de l'IETF afin de résoudre un problème spécifique. Certaines RFC ont le potentiel de devenir des normes techniques, mais un certain temps s'écoule avant qu'elles ne soient entérinées en tant que tel.

![[Note]](images/note.png)

Note Certaines RFC sont des farces. Il est maintenant une tradition qu'une proposition technique extravagante soit publiée le 1er avril de chaque année. Pour le non-initié, elle peut paraître sérieuse de prime abord, mais la date du document confirmera qu'il s'agit d'un canular

Chaque RFC est numérotée en séquence. La messagerie électronique, par exemple, a vu le jour en 1980 dans la RFC 821. Depuis, ce document est devenu obsolète et a été remplacé par des documents décrivants des versions de messagerie plus riches en fonctionnalités. Vous pouvez toutefois la consulter à l'adresse RFC0821.TXT. En substituant n'importe quel nombre à 4 chiffres à 0821, vous pourrez accéder à la RFC en question .

Les RFC sont des recueils de tous les détails techniques des différentes technologies d'Internet. Elles ne sont pas très amusantes à lire, mais elles sont informatives, disponibles et témoignent de l'ouverture de l'IETF concernant tout ce qui touche l'interopérabilité sur Internet.

- RISC ()

TODO

- réseau partagé ()

Réseau dans lequel plusieurs utilisateurs se partagent un même support physique. Toutes les machines terminales émettant sur ce support.

La principale conséquence concerne un risque de collision entre les deux signaux.

S

T

- Token Ring ()

Définition Token Ring à faire

Lien vers le chapitre concernant le token ring- transceiver ()

Définition rapide transceiver TODO

Lien vers le chapitre concernant les transceiver- TCP (Transmission Control Protocol)

Protocole utilisé au-dessus du protocol IP et fonctionnant dans un mode avec connexion.

Contrairement à UDP, TCP est un protocole qui procure un service de flux d'octets orientés connexion fiable. Les données transmises par TCP sont encapsulation, dans des datagrammes IP en y fixant la valeur du protocole à 6.

Le terme orienté connexion signifie que les applications dialoguant à travers TCP sont considérées l'une comme serveur, l'autre comme un client et qu'elles doivent établir une connexion avant de pouvoir dialoguer. Il y a donc exactement deux extrémités communiquant l'une avec l'autre sur une connexion TCP. Cette connection est bidirectionnelle simultanée (full duplex) et composée de deux flots de données indépendants et de sens contraire. Les données n'étant pas interprétées par TCP, c'est donc aux applications d'extrémités de gérer la strucutre du flot de données.

La fiabilité fournie par TCP consiste à remettre des datagrammes sans perte ni duplication alors même qu'il utilise IP, qui lui, est un protocol de remise non fiable. Cette fiablité est trouvée grâce à la technique de l'accusé de réception (ACK, ) que nous vous présentons de manière simplifiée ci-dessous :

Chaque segment est émis avec un numéro qui sert au récepteur à renvoyer un accusé de réception. Ainsi l'émetteur sait si l'information qu'il voulait transmettre est bien parvenue à destination. De plus, à chaque envoi de segment, l'émetteur arme une temporisation qui lui sert à délai d'attente de l'accusé de réception correspondant à ce segment. Lorsque la temporisation expire sans qu'il ait reçu d'ack, l'émetteur considère qie le segment est perdu et il l'expédie de nouveau. Mais à la suite d'un engorgement de réseau ou d'une perte de l'accusé de réception correspondant, il arrive que la temporisation expire alors que le segment passe sans problème. Dans ce cas, l'émetteur réexpédie le segment censé perdu, mais le récepteur garde trace des numéros de segments reçus et est capable de faire la distinction et d'éliminer les doublons.

U

- UDP (User Datagram Protocol)

Protocole utilisé au-dessus du protocol IP et fonctionnant dans un mode sans connexion.

UDP prend en charge toutes les applications n'ayant pas besoin de contrôle et demandant un temps de réaction faible, comme la parole téléphonique.

Le protocole UDP (RFC n°768) n'utilise pas d'accusé de réception et ne peut, par conséquent, pas garantir la bonne réception des données. Il ne restitue pas les messages qui n'arrivent pas dans l'ordre de leur émission et il n'assure pas non plus le contrôle du flux. Il se peut donc que le récepteur ne soit pas apte à faire face au flux de datagramme qui lui arrivent. C'est donc à l'application qui utilise UDP de gérer les problèmes de perte de messages, de duplications, de retards, de séquencement, etc.

Cependant, UDP fournit un service supplémentaire par rapport à IP. Il permet de distinguer plusieurs applications destinataires sur la même machine par l'intermédiaire des port,

- UMTS (Attribution des licences UMTS en Europe)

Cet article date de septembre 2000 écrit par Fabrice Lefevre Sory

Le jeudi 17 août, après 14 jours et 173 rounds d'enchères, six vainqueurs se sont vu attribuer des licences de téléphonie mobile de troisième génération (UMTS) en Allemagne, pour un montant total de 50,5 milliards d'euros. Après la Finlande, le Royaume-Uni, les Pays-Bas et l'Espagne, l'Allemagne a à son tour terminé l'attribution des licences UMTS sur son territoire. Pour rappel, le Royaume-Uni a obtenu 38,5 milliards d'euros pour 5 licences attribuées à TIW, Vodaphone-Airtouch, BT, Orange (France Télécom) et One2One (Deutsche Telekom) ; les Pays-Bas ont accordé 5 licences (à KPN, Libertel, Dutchtone, 3G Blue (Belgacom, TeleDanmark, Deutsche Telekom) et Telfort) pour un montant total de 2,68 milliards d'euros ; l'Espagne a attribué 4 licences, à Telefonica, Amena, Airtel et au consortium Xfera (regroupant Sonera, Vivendi et Orange) pour 12 milliards d'euros.

Pour l'Allemagne, on recensait encore 11 candidats à la fin du mois de mai. Mais Vivendi, Talkline (TeleDanmark), MCI Worldcom et E-plus se sont retirés de la compétition avant le début des enchères. Après l'abandon de Debitel (Swisscom), les douze blocs de fréquences de 5 mégahertz chacune ont été répartis en parts égales entre les six candidats restant en lice au moment de la phase finale des enchères, à savoir T-Mobil (Deutsche Telekom), Viag Interkom (BT et le norvégien Telenor), Mannesmann Mobilfunk (Vodaphone), 3G (consortium entre Telefonica et le finlandais Sonera), Auditorium (consortium entre KPN, E-plus, Hutchinson et NTT DoCoMo) et MobilCom (détenue pour l'instant à 28,5 % par France Telecom). Chacun va donc devoir débourser dans les 10 jours entre 8,36 et 8,47 milliards d'euros pour deux blocs de licences, alors que leur mise à prix avait été fixée à 102 millions d'euros ! Cette manne financière de 100 milliards de marks environ va permettre au gouvernement allemand de rembourser une partie de l'énorme dette de l'Etat fédéral qui se situe aujourd'hui à 1.550 milliards de marks (sur une dette publique totale de 2.300 milliards de marks, représentant plus de 60 % du PIB), ce qui permettra d'économiser rien moins que 2,5 milliards d'euros en un an au titre des intérêts.

Le montant exorbitant des licences UMTS allemandes donne à réfléchir sur la rentabilité future des opérateurs télécoms attributaires. On estime à 8 à 10 années de revenus par abonné le temps nécessaire pour rentabiliser les achats de licences UMTS. Or, les services attachés à cette nouvelle norme ne seront pas commercialisés avant 2002. D'ici là, les opérateurs vont devoir financer les acquisitions de licences dans plusieurs pays et le déploiement des réseaux UMTS. De plus, la concurrence sera rude en Allemagne du fait de l'attribution de licences à six opérateurs contre seulement 4 ou 5 dans les autres pays européens, ce qui représente un autre facteur de risque de baisse de la rentabilité des services UMTS.

Les licences UMTS n'ont pas encore fini de faire parler d'elles : suite à la fin des enchères allemandes, la France a dévoilé les modalités d'attribution de ses quatre licences, à savoir une sélection sur dossier avec le paiement d'un forfait de 4,95 milliards d'euros, payables de façon échelonnée jusqu'en 2016. Plus précisément, les quatre licences d'une durée de 15 ans seront officiellement délivrées en juin 2001, mais elles ne seront effectivement disponibles sur l'ensemble du territoire que début 2003. La mise à disposition des licences UMTS sur le marché français (deuxième marché européen de la téléphonie mobile) sont donc plus avantageuses que sur les marchés allemand et anglais : le prix actualisé est relativement réduit (230 euros par habitant pour la France, contre 620 pour l'Allemagne et 640 pour le Royaume-Uni) et le nombre de licences accordées est moindre (4, contre 5 ou 6), ce qui permettra aux opérateurs de rentabiliser beaucoup plus rapidement les services UMTS et de dégager des marges plus importantes. Cependant, la durée limitée des licences invoque irrémédiablement la question suivante : compte tenu du montant important des frais engagés pour la mise en place effective des services UMTS, les opérateurs auront-ils suffisamment de temps pour dégager un retour sur investissement suffisamment intéressant ?

En ce qui concerne les autres pays européens, le calendrier de la fin de l'année 2000 et les modes d'attribution disponibles sont les suivants :

l'Italie a prévu d'attribuer à l'automne 5 licences par présélection puis adjudication avec possibilité de surenchères et espère ainsi engranger au moins 13 milliards d'euros

la Suisse compte récupérer entre 3,8 et 6,4 milliards d'euros avec la mise aux enchères de ses licences à la fin de l'année

la Belgique mise sur 1 à 1,5 milliard d'euros pour l'attribution de quatre licences par enchères d'ici la fin de l'année

l'Autriche organisera ses enchères pour 5 ou 6 licences au mois de novembre

la Pologne lancera son appel d'offres pour 5 licences en octobre

la Suède délivrera gratuitement 4 licences en novembre

le Portugal, l'Irlande, la Suède, le Luxembourg et la Norvège attribueront leurs licences sur dossier

le Danemark n'a pas encore arrêté de date pour ses enchères